|

|

我要入营,结交更多好友,开启更多功能,轻松玩转服务器大本营!

您需要 登录 才可以下载或查看,没有账号?我要入营

x

SYN Flood 或称 SYN洪水、SYN洪泛,是一种阻断服务攻击,起因于攻击者传送一系列的SYN请求到目标系统。 SYN洪水攻击是DDOS攻击中最常见的攻击类型之一,是一种利用TCP 协议缺陷,攻击者向被攻击的主机发送大量伪造的TCP连接请求,从而使得被攻击方主机服务器的资源耗尽(CPU 满负荷或内存不足) 的攻击方式。

SYN攻击的目标不止于服务器,任何网络设备,都可能会受到这种攻击,针对网络设备的SYN攻击往往会导致整个网络瘫痪。

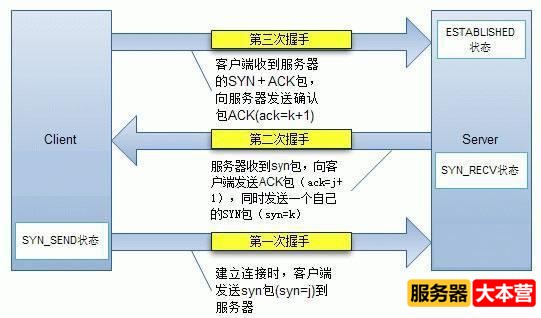

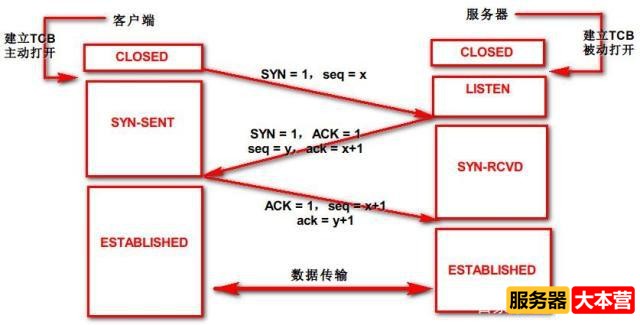

用户和服务器之间的正常连接,正确执行3次握手

用户和服务器之间的正常连接,正确执行3次握手

当客户端尝试与服务器建立TCP连接时,客户端和服务器在正常情况下交换一组信息,如下所示:

1、客户端将SYN同步信息发送到服务器并请求连接设置

2、服务器响应客户端SYN-ACK响应请求

3、客户端承诺ACK并建立连接

这是在所谓的TCP 3次握手中使用TCP传输协议的每个连接的基础。

水槽洪水,攻击者发送许多数据包,但不向服务器发送“ACK”。因此,连接半开,吞下服务器资源,由于阻止服务攻击,合法用户尝试连接到服务器但被拒绝。

SYN Flood是一种众所周知的攻击,在现代网络中通常无效。这种类型的攻击仅在服务器收到SYN后才分配资源,但在本节中,它会在收到ACK之前生效。

目前有两种SYN Flood攻击方式,但它与所有服务器都没有收到ACK的事实有关。恶意用户无法接收ACK,因为服务器向假IP地址发送SYN-ACK,跳过最后一条ACK消息或模拟SYN的源IP地址。在这两种情况下,服务器都需要时间来复制通知,这可能会导致简单的网络拥塞而无需ACK

SYN洪水攻击的原理,syn洪水攻击的解决办法

如果这些半开放连接绑定服务器资源,则服务器可以向服务器排出大量SYN信息。如果为半开连接保留所有资源,则会阻止服务攻击,因为无法设置新连接(无论合法)。其他操作系统功能可能需要这种形式的资源,即使在某些系统上,即使停机也可能非常严重。

1996年用于分配半开放连接资源的技术通常包括相当短的队列(例如,8个空座位)。当连接完成或过期时(例如,3分钟后),您可以打开队列间隔。如果队列已满,则新的传入连接将失败。在上面的示例中,在发送总共8个数据包之前,所有新的传入连接都被阻止。这意味着每3分钟计算8个数据包,并阻止所有新的TCP连接。此阻止服务仅攻击少量流量。

建议的措施包括SYN cookie和限制在特定时间段内从同一源请求的新连接数,但最新的TCP / IP堆栈没有上面提到的瓶颈因为它位于SYN Flood和其他基于通道的容量之间。攻击类型应该很少或没有区别。

企业遭到SYN攻击该如何防御呢?今天飞飞分享一下如何利用iptables来缓解SYN攻击。

1、修改等待数

- sysctl -w net.ipv4.tcp_max_syn_backlog=2048

2、启用syncookies

- sysctl -w net.ipv4.tcp_syncookies=1

3、修改重试次数

- sysctl -w net.ipv4.tcp_syn_retries = 0

4、限制单IP并发数

使用iptables限制单个地址的并发连接数量:

- iptables -t filter -A INPUT -p tcp --dport 80 --tcp-flags FIN,SYN,RST,ACK SYN -m connlimit --connlimit-above 10 --connlimit-mask 32 -j REJECT

5、限制C类子网并发数

使用iptables限制单个c类子网的并发链接数量:

- iptables -t filter -A INPUT -p tcp --dport 80 --tcp-flags FIN,SYN,RST,ACK SYN -m connlimit --connlimit-above 10 --connlimit-mask 24 -j REJECT

6、限制单位时间内连接数

设置如下:

- <p><font size="3">iptables -t filter -A INPUT -p tcp --dport 80 -m --state --syn -m recent --set</font></p><p><font size="3">iptables -t filter -A INPUT -p tcp --dport 80 -m --state --syn -m recent --update --seconds 60 --hitcount 30 -j DROP</font></p>

7、修改modprobe.conf

为了取得更好的效果,需要修改/etc/modprobe.conf

- options ipt_recent ip_list_tot=1000 ip_pkt_list_tot=60

8、限制单个地址最大连接数

- iptables -I INPUT -p tcp --dport 80 -m connlimit --connlimit-above 50 -j D

感谢您的阅读,服务器大本营-技术文章内容集合站,助您成为更专业的服务器管理员! |

|

|Archiver|手机版|网站地图|服务器大本营

( 赣ICP备2021009089号 )

|Archiver|手机版|网站地图|服务器大本营

( 赣ICP备2021009089号 )